- Keysight Technologies a annoncé Breach Defense, une plateforme d’opérations de sécurité (SecOps) conçue pour améliorer l’efficacité de la sécurité opérationnelle.

- La solution de simulation de brèches et d’attaques Threat Simulator permet aux équipes d’opérations de sécurité et de réseau de mesurer l’efficacité de la sécurité opérationnelle en simulant en toute sécurité en direct les dernières attaques et exploits sur les réseaux.

- Le simulateur de menaces de Keysight fournit des recommandations concrètes pour remédier aux vulnérabilités et obtenir des renseignements en temps réel sur les menaces.

Les équipes chargées des opérations de sécurité sont confrontées à un environnement réseau de plus en plus complexe qui est continuellement attaqué par un flot de cybermenaces générées à l’intérieur et à l’extérieur de leur organisation.

Selon une récente étude de Keysight sur l’efficacité des opérations de sécurité :

- Les bons outils de sécurité ne protègent pas toujours comme prévu : 50 % des personnes interrogées ont déclaré que leur solution de sécurité ne fonctionnait pas comme prévu après qu’une brèche se soit produite.

- La plupart des organisations ne vérifient pas que leur sécurité fonctionne comme elle le devrait : Seuls 35 % des répondants disposent de preuves basées sur des tests pour prouver que leurs produits de sécurité sont configurés et fonctionnent correctement.

- La plupart des organisations reconnaissent la valeur des tests de sécurité : 86 % des personnes interrogées ont déclaré qu’elles apprécieraient une solution qui trouve et aide à remédier aux vulnérabilités dans la posture de sécurité d’une entreprise.

« Même les meilleurs produits de sécurité ne peuvent pas assurer votre sécurité s’ils ne sont pas correctement configurés », a déclaré Doug Close, vice-président senior de la cybersécurité chez le fournisseur de solutions informatiques Sayers. « Le fait de pouvoir simuler automatiquement des attaques, de détecter les failles de sécurité et de recevoir des recommandations détaillées donne aux clients un avantage considérable, tant pour combler les lacunes que pour améliorer les opérations de sécurité au quotidien ».

« Une organisation peut être sûre un jour et vulnérable le lendemain. Tester les capacités de sécurité à un moment donné donne une visibilité limitée de la posture de sécurité permanente d’une organisation », a déclaré Paula Musich, directrice de recherche, sécurité et gestion des risques au sein de la société d’études de marché Enterprise Management Associates. « Au cœur de la sécurité se trouve la question des personnes et des processus. En testant régulièrement les défenses à l’aide de simulations d’attaques, les équipes chargées des opérations de sécurité peuvent se tenir au courant des changements susceptibles de transformer une bonne hygiène de sécurité en une vulnérabilité exploitable ».

Simulateur de menaces

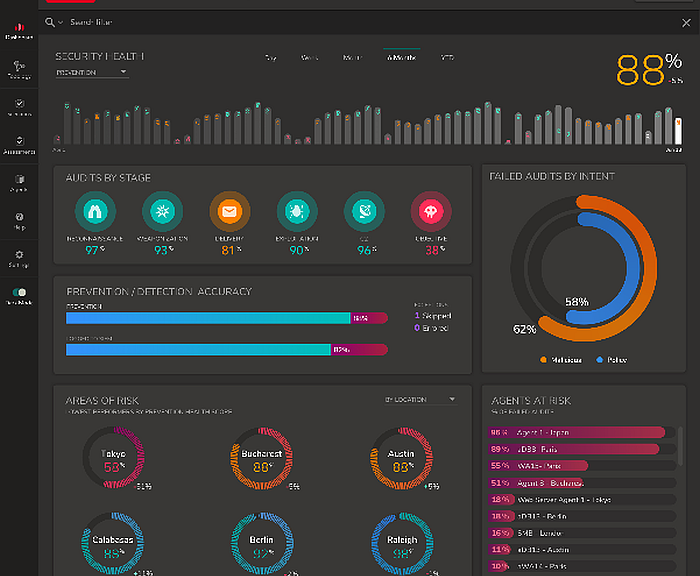

La solution de simulation de menace de Keysight fournit aux équipes d’opérations de sécurité des entreprises une méthode pour tester les outils de sécurité afin de déterminer leur efficacité à protéger l’organisation. Elle fournit une évaluation continue et automatisée de la sécurité des infrastructures de sécurité des réseaux de production de bout en bout, permettant aux organisations de repérer rapidement les lacunes et les dérives de l’environnement des configurations de sécurité, qui sont généralement le résultat d’un changement effectué par une personne du service informatique ou un groupe apparenté sans aucune intention malveillante, tandis qu’un moteur de recommandation breveté fournit des mesures correctives claires.

Construit sur une plate-forme de type logiciel as a service, Threat Simulator utilise une série d’agents légers pour simuler des attaques sur un réseau en direct sans exposer les serveurs ou les points d’extrémité de production à des logiciels malveillants ou à des attaques. Threat Simulator dispose d’une bibliothèque de simulations de menaces qui est continuellement mise à jour par le Centre de recherche sur les applications et les menaces de Keysight. Un tableau de bord intégré permet de réaliser facilement des évaluations, de repérer les vulnérabilités et d’approfondir les problèmes. Il comporte des instructions étape par étape pour atténuer les vulnérabilités afin d’aider les équipes chargées des opérations de sécurité à résoudre le problème.

« Les équipes chargées des réseaux et de la sécurité aujourd’hui ne savent tout simplement pas à quel point leurs solutions de sécurité sont efficaces en permanence », a déclaré Scott Register, vice-président des solutions de sécurité du groupe Keysight Network Applications & Security (anciennement Ixia Solutions Group). « Les failles de sécurité ne sont pas toujours causées par un manque de produits performants – elles sont souvent dues à une mauvaise configuration ou à un manque de compétences en matière de sécurité. Sonder les lacunes de couverture n’a jamais été une tâche facile sur un réseau en direct. Le simulateur de menaces aide les équipes d’opérations de sécurité à trouver ces lacunes et à obtenir des informations utiles sur la manière de les combler et d’améliorer leur posture de sécurité ».

Breach Defense Suite – ThreatArmor

En plus du simulateur de menace, la plateforme SecOps de défense contre les brèches de Keysight comprend ThreatArmor, une passerelle de renseignement sur les menaces. Complétant une infrastructure de sécurité existante, ThreatArmor réduit la surface d’attaque en bloquant jusqu’à 80 % du trafic malveillant à la source, ce qui réduit le nombre d’alertes de gestion des informations et des événements de sécurité (SIEM). ThreatArmor peut : bloquer le trafic provenant de mauvaises adresses IP connues à la vitesse de la ligne ; bloquer les adresses IP malveillantes manuellement ou automatiquement à l’aide d’outils SIEM ; identifier et empêcher les dispositifs internes infectés de communiquer avec des serveurs C&C de botnets connus ; bloquer le trafic par zone géographique ; et bloquer l’espace IP inutilisé/les adresses IP non attribuées et les domaines détournés d’un réseau.